- Home

- 基本設定&ネットワーク&システム

- MilesightゲートウェイをOpenVPNクラウドに接続する方法

MilesightゲートウェイをOpenVPNクラウドに接続する方法

説明

OpenVPNは無料でインストールでき、オンプレミスでプライベートなビジネスネットワークへのセキュアなアクセスを提供します。MilesightゲートウェイはOpenVPNクライアントとして動作し、OpenVPNサーバーに接続することができます。この章では、OpenVPNクラウドを例に、Milesightゲートウェイ上のOpenVPNクライアントの設定方法を説明します。

必要条件

- OpenVPNクラウドアカウント

- OpenVPN Connectソフトウェア

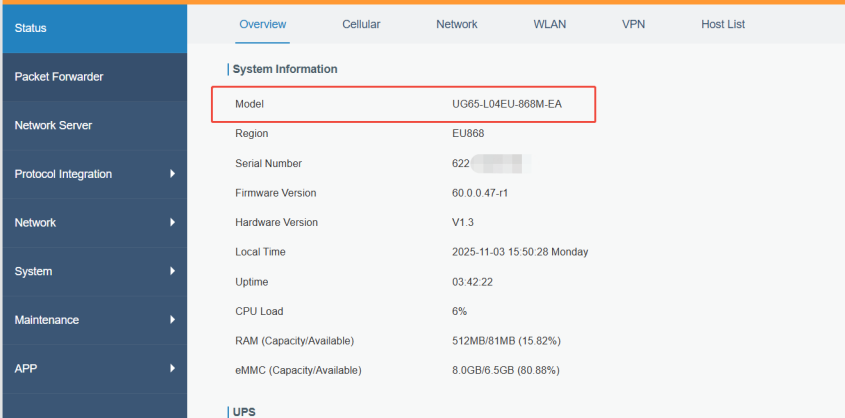

- Milesight UGゲートウェイ/ホットスポット

設定

ステップ1: ゲートウェイがネットワークにアクセスし、openVPNクラウドに到達できることを確認します。ゲートウェイでopenVPNクラウドIDをpingして接続を確認できます。

ステップ2: openVPNクラウドアカウントにログインし、Hosts ページに移動してCreate Hostをクリックします。

ネットワークとコネクタに名前を付け、コネクタの地域を選択し、Nextをクリックします。

オペレーティングシステムとしてWindowsを選択し、Next 、Finish の順にクリックして作成を完了します。

ステップ3: Deployアイコンをクリックして、ovpn形式のファイルをダウンロードします。 すべてのクライアントovpnファイルは、1つのデバイスでのみ使用してください。

注: ovpnファイルをOpenVPN Connectソフトウェアにインポートすると、このファイルが有効かどうかを素早くテストできます。

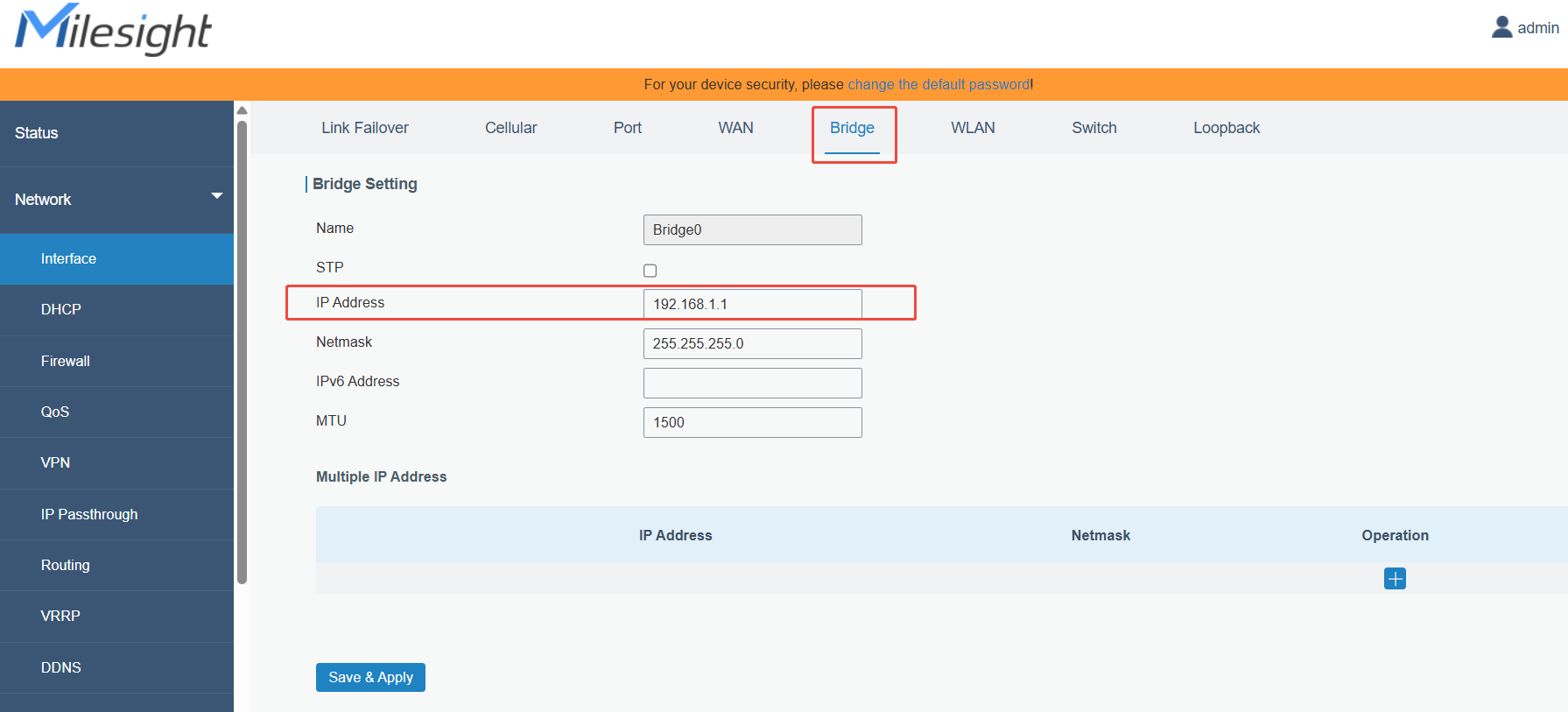

ステップ4: MilesightゲートウェイのウェブGUIにログインし、Network -> VPN -> OpenVPN Clientページに移動して、ovpnファイルに従って基本的なOpenVPNクライアントパラメータを設定します。

ovpnファイルに従って設定を入力するには、以下のリストを参照してください。必要な証明書は、ステップ5とステップ6でインポートできます。OpenVPNの設定についての詳細は、こちらをクリックしてください。

注:「*」が付いた以下のパラメータはオプションです。ユーザーはこれらの設定をデフォルトのままにしておくことができます。

| Parameters | OpenVPN Configuration |

| Protocol | TCP—proto tcp; UDP—proto udp |

| Remote IP Address & Port | remote [Remote IP Address] [Port] |

| Interface | tun—dev tun; tap—dev tap |

| Authentication | None: ifconfig [Local Tunnel IP] [Remote Tunnel IP] |

| Pre-shared: secret [preshared.key] | |

| Username/Password: auth-user-pass [Username&Password] | |

| X.509 cert: ca [ca.crt];cert [client.crt]; key [client.key] | |

| Enable TLS Authentication | tls-auth [ta.key] 1 |

| Compression* | LZO—comp-lzo; none |

| Link Detection Interval & Detection* | keepalive [Interval] [Detection] |

| Cipher | cipher [Cipher] |

| MTU* | tun-mtu [MTU] |

| Max Frame Size* | fragment [Frame Size] |

Verbose Level* |

ERROR — verb 0 WARNING — verb 4 NOTICE — verb 5 DEBUG — verb 6 |

Expert Option |

必要な追加設定を「;」で区切って追加します。例:auth SHA256;key-direction 1 注:Milesightゲートウェイおよびホットスポットでは、1つの構成の追加のみをサポートしており、フォーマットが異なります。例:–auth SHA256 |

注:ゲートウェイのファームウェアバージョンが60.0.0.37より低い場合、エキスパートオプションのフォーマットは「–parameter」となります。例:–auth SHA256

ステップ5:認証の必要性に応じて、ovpnファイル経由で必要な証明書を生成します。

CA Cert: <ca> …<ca> の間の内容を別の空のテキストファイルにコピーし、ca.crt というファイル名で保存します。

Public client cert: <cert> …<cert> の間の内容を別の空のテキストファイルにコピーし、client.crt というファイル名で保存します。

Private client key: <key> …<key> の間の内容を別の空のテキストファイルにコピーし、client.key というファイル名で保存します。

TA key:<tls-auth> …<tls-auth> の間の内容を別の空のtxtファイルにコピーし、ta.keyとして保存します。このファイルはオプションであり、TLS認証を選択する場合のみ必要です。

注:上記のすべてのファイル名はカスタマイズできますが、ファイル拡張子は固定する必要があります。コピーする際に、新しい証明書ファイルに余分な文字(特に空白文字)を追加しないでください。そうしないと、ルーターがopenVPNサーバーに接続できなくなります。

ステップ6: Network -> VPN -> Certifications ページに移動し、ステップ5で生成した証明書をインポートします。

ステップ7: Status -> VPNページでVPN接続の状態を確認します。ゲートウェイに接続され、トンネルIPが受信されていることを示します。

ステップ8: OpenVPN Connectソフトウェアを開き、「+」をクリックしてOpenVPN CloudのURLとアカウント情報を入力し、OpenVPN Cloudにログインします。ソフトウェアの指示に従って、構成プロファイルを追加します。

接続を有効にすると、PCがOpenVPN Cloudに接続されます。

接続が完了すると、トンネルIPを使用してゲートウェイにアクセスできます。アクセスに失敗した場合は、PCのファイアウォールが閉じているかどうかを確認してください。

関連記事

基本設定&ネットワーク&システム

Node-RED 例: ゲートウェイイベントアラームをMQTTブローカーに送信このNode-REDの例は、MilesightゲートウェイのイベントアラームをMQTTブローカーに送信するソリューションを提供します

Node-RED 例: ゲートウェイイベントアラームをMQTTブローカーに送信このNode-REDの例は、MilesightゲートウェイのイベントアラームをMQTTブローカーに送信するソリューションを提供します ゲートウェイのバックアップファイルインポートが失敗したトラブルシューティングゲートウェイのバックアップファイルのインポートが失敗した場合のトラブルシューティング方法を説明します

ゲートウェイのバックアップファイルインポートが失敗したトラブルシューティングゲートウェイのバックアップファイルのインポートが失敗した場合のトラブルシューティング方法を説明します ルーター/ゲートウェイのLAN内にあるデバイスにWireGuard VPN経由でアクセスする方法WireGuard VPNを介してルーターのLAN下にあるデバイスにアクセスする方法について説明します

ルーター/ゲートウェイのLAN内にあるデバイスにWireGuard VPN経由でアクセスする方法WireGuard VPNを介してルーターのLAN下にあるデバイスにアクセスする方法について説明します MilesightゲートウェイをMilesight開発プラットフォームに接続するMilesightゲートウェイをMilesight開発プラットフォームに接続する方法について説明します

MilesightゲートウェイをMilesight開発プラットフォームに接続するMilesightゲートウェイをMilesight開発プラットフォームに接続する方法について説明します MilesightゲートウェイでワイヤガードVPNを設定する方法この記事では、例として2つのMileightゲートウェイ間のWireguard VPNトンネルの確立方法を説明します。

MilesightゲートウェイでワイヤガードVPNを設定する方法この記事では、例として2つのMileightゲートウェイ間のWireguard VPNトンネルの確立方法を説明します。 Milesightゲートウェイのアップグレード方法Maintenance > Upgrade の順に選択して、ファームウェアをインポートし、アップグレードします

Milesightゲートウェイのアップグレード方法Maintenance > Upgrade の順に選択して、ファームウェアをインポートし、アップグレードします Milesight LoRaWANゲートウェイのリンクフェイルオーバールール設定方法オンライン状態であるかどうかの検出をサポートしており、インターネット接続が失われた場合は、ゲートウェイが自動的に次の利用可能なインターフェースに切り替えます。

Milesight LoRaWANゲートウェイのリンクフェイルオーバールール設定方法オンライン状態であるかどうかの検出をサポートしており、インターネット接続が失われた場合は、ゲートウェイが自動的に次の利用可能なインターフェースに切り替えます。 UG6x MilesightゲートウェイへのSIMカードの取り付け方法この記事では、Milesight ゲートウェイに SIM カードを挿入する方法について説明します。

UG6x MilesightゲートウェイへのSIMカードの取り付け方法この記事では、Milesight ゲートウェイに SIM カードを挿入する方法について説明します。 Milesight Gatewayの再起動とリセット方法この記事では、Milesight LoRaWANゲートウェイのリブートとリセットの方法を説明します。

Milesight Gatewayの再起動とリセット方法この記事では、Milesight LoRaWANゲートウェイのリブートとリセットの方法を説明します。 LoRaWANノードとMilesightゲートウェイの接続方法この記事では、LoRaWANノード/センサーをMilesightゲートウェイに接続する方法を説明します。

LoRaWANノードとMilesightゲートウェイの接続方法この記事では、LoRaWANノード/センサーをMilesightゲートウェイに接続する方法を説明します。 MilesightゲートウェイをWi-Fi経由でインターネットに接続する方法Wi-Fi経由でUG6xをインターネットに接続する方法については、以下のチュートリアルを参照してください

MilesightゲートウェイをWi-Fi経由でインターネットに接続する方法Wi-Fi経由でUG6xをインターネットに接続する方法については、以下のチュートリアルを参照してください Milesight Gatewayをインターネットに接続する方法この記事では、Milesightゲートウェイをインターネットに接続する方法をご案内します。

Milesight Gatewayをインターネットに接続する方法この記事では、Milesightゲートウェイをインターネットに接続する方法をご案内します。 Milesight GatewayのWeb GUIへのログイン方法初めてゲートウェイを設定する場合は、このガイドを参照してMilesightゲートウェイのウェブGUIにログインしてください。

Milesight GatewayのWeb GUIへのログイン方法初めてゲートウェイを設定する場合は、このガイドを参照してMilesightゲートウェイのウェブGUIにログインしてください。

ソリューション / IoT サポート

- LoRaWAN ゲートウェイ FAQ – 2021年10月 2021年10月31日UG6x を TR069 ACS システムまたは SNMP 経由でアップグレードすることは可能ですか?

- LoRaWANゲートウェイFAQ-2021年6月 2021年6月16日LoRaWANゲートウェイでノード(チャンネル)からデータを受信または送信するために設定できるチャンネルの最大数はいくつですか?

- LoRaWANゲートウェイFAQ-2022年2月 2022年2月1日UG6Xをインターネットに接続したのですが、PingとTracerouteの機能が動作していません

- Milesight Gatewayの再起動とリセット方法 2025年3月9日この記事では、Milesight LoRaWANゲートウェイのリブートとリセットの方法を説明します。

- Milesight LoRaWANゲートウェイのリンクフェイルオーバールール設定方法 2025年3月9日オンライン状態であるかどうかの検出をサポートしており、インターネット接続が失われた場合は、ゲートウェイが自動的に次の利用可能なインターフェースに切り替えます。

- Milesight VPNでデバイス数を拡張する方法 2022年1月8日Milesight VPN の無料版では、最大 25 台のデバイスの接続と管理しかサポートされていません。また、接続するデバイスの台数を増やす必要がある場合は、ライセンスを作成いたします。

- Milesight VPNのWeb GUIにアクセスできない 2022年9月19日Milesight VPN は、Milesight ルーターとのシームレスな接続に対応しています。インストールについては、Milesight VPN ユーザーガイドをご覧ください。インストール後に Web GUI にアクセスできない場合は、こちらの記事で簡単なトラブルシューティングを行ってください。

- Milesight VPN証明書の有効時間の設定方法 2022年3月14日Milesight VPN の認証が期限切れであることが確認された場合、または Milesight VPN の無効期限を延長したい場合は、この記事を参照して新しい認証を再生成してください。

- MilesightVPNによるビデオ監視アクセス 2022年1月8日MilesightVPN を使用すると、MilesightVPN を VPN サーバーとして設定し、UR シリアルルーターとモニターセンターを MilesightVPN に接続することで、カメラにリモートアクセスすることができます。

- MilesightゲートウェイでワイヤガードVPNを設定する方法 2025年3月9日この記事では、例として2つのMileightゲートウェイ間のWireguard VPNトンネルの確立方法を説明します。

- Milesightゲートウェイのアップグレード方法 2025年3月9日Maintenance > Upgrade の順に選択して、ファームウェアをインポートし、アップグレードします

- MilesightゲートウェイをOpenVPNクラウドに接続する方法 2025年3月9日MilesightゲートウェイをOpenVPNクラウドに接続する方法

- Milesightルータ間でIPsec VPNを確立する方法 2022年9月19日Milesight ルーター間で IPsec VPN を設定する方法について説明します。

- PC が Milesight VPN に接続できません 2022年1月8日Milesight VPN は OpenVPN ベースで、OpenVPN クライアントによる PC と VPN サーバーの接続をサポートしています。接続に失敗した場合は、この記事で簡単なトラブルシューティングを行ってください。