- Home

- パケットフォワードとLNSの統合

- AWS IoTコアによるLoRaWAN-Milesightゲートウェイの統合

AWS IoTコアによるLoRaWAN-Milesightゲートウェイの統合

- AWS IoTコアによるLoRaWAN-Milesightゲートウェイの統合

- AWS IoT Core for LoRaWAN – Milesightセンサーの統合

- MilesightのLoRaWANゲートウェイをMQTTでAWSに接続する方法

- AWS IoTコアによるLoRaWAN-Milesightゲートウェイの統合

説明

このガイドでは、Milesight LoRaWAN ゲートウェイを Basic Station 経由で AWS IoT Core for LoRaWAN に接続するための手順をご紹介します。この接続を行うには、UG6x のファームウェアバージョンに最低限のバージョン制限があります。AWS IoT Core for LoRaWAN 接続の要件を満たしていない場合は、こちらをクリックして最新のファームウェアを検索し、アップグレードしてください。

AWS アカウントをお持ちでない場合は、ガイド こちら の手順を参照してください。関連するセクションは、AWS アカウントのサインアップおよびユーザーの作成と権限の付与です。

AWS IoT Core for LoRaWAN を開始するための概要手順は、次のとおりです。

- IAM でロールとポリシーを設定する

- ゲートウェイを追加する

このビデオチュートリアルに従って接続を完了できます。

また、これらの手順の詳細は、以下に記載されています。 追加のヘルプについては、AWS LoRaWAN 開発者ガイドを参照してください。

要件

- AWS アカウント

- インターネットアクセス

- Milesight LoRaWAN ゲートウェイ

- 地域パラメータは、AWS でデプロイされている地域と一致している必要があります。たとえば、ゲートウェイが米国地域にデプロイされている場合、ゲートウェイは LoRaWAN 地域 US915 をサポートしている必要があります。

- ゲートウェイ EUI または ID。

設定

CUPS サーバー用の IAM ロールを追加します

Configuration and Update Server (CUPS) がワイヤレスゲートウェイの認証情報を扱えるように IAM ロールを追加します。この手順は一度だけ行う必要がありますが、LoRaWANゲートウェイがAWS IoT Core for LoRaWANと接続しようとする前に実行する必要があります。

1. IAM コンソールの Policies ページに移動し、Create policy を選択します。既にこのポリシーを持っている場合は、このステップをスキップしてください。

JSONタブを選択し、ポリシーエディタを開きます。既存のテンプレートをこの信頼ポリシードキュメントに置き換えます:

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "IoTWirelessGatewayCertManager",

"Effect": "Allow",

"Action": [

"iot:CreateKeysAndCertificate",

"iot:DescribeCertificate",

"iot:ListCertificates",

"iot:RegisterCertificate"

],

"Resource": "*"

}

]

}[Next] をクリックし、ポリシーの名前を AWSIoTWirelessGatewayCertManager とします。別の名前を使用しないことに注意してください。説明]には、任意の説明を入力します(オプション)。

[Create policy] を選択します。ポリシーが作成されたことを示す確認メッセージが表示されます。

2. IAM コンソールの Roles ページに移動し、Create role を選択します。

- AWSアカウントとこのアカウントを選択し、[ Next (次へ)] をクリックします。

- 検索ボックスで、ポリシー AWSIoTWirelessGatewayCertManager を入力して選択し、[Next] をクリックします。

- ロールに IoTWirelessGatewayCertManagerRole と名前を付けます。別の名前を使用しないことに注意してください。これは、今後のリリースとの一貫性を保つためです。

- [Create role]を選択します。ロールが作成されたことを示す確認メッセージが表示されます。

3. [Roles] ページで、[IoTWirelessGatewayCertManagerRole] を選択して、ロールを編集します。

- [Summary] で、[Trust relationships] タブを選択し、[Edit trust policy] を選択します。

- Policy Document で、Principal プロパティを IoT Wireless サービスを表すように変更します:

"Principal": {

"Service": "iotwireless.amazonaws.com"

},Principalプロパティを変更した後、完全なポリシー文書は次のようになります:

- [Update policy ]を選択して変更を保存し、終了します。

この時点で IoTWirelessGatewayCertManagerRole の作成は完了です。

注 – このドキュメントの例は、開発環境のみを対象としています。フリート内のすべてのデバイスは、特定のリソースに対する意図したアクションのみを許可する権限を持つ認証情報を持つ必要があります。具体的な権限ポリシーはユースケースによって異なります。ビジネス要件とセキュリティ要件に最適な権限ポリシーを特定してください。詳細については、ポリシーの例とセキュリティのベストプラクティスを参照してください。

AWS IoT へのゲートウェイの追加

AWS IoT Core for LoRaWAN にゲートウェイを登録するには、以下の手順に従います:

1. AWS IoT Core for LoRaWAN コンソールに移動し、ゲートウェイを追加するために [Get started] を選択するか、左側のナビゲーションパネルで [LPWAN devices] > [Gateways] を選択し、[Add gateway] をクリックします。

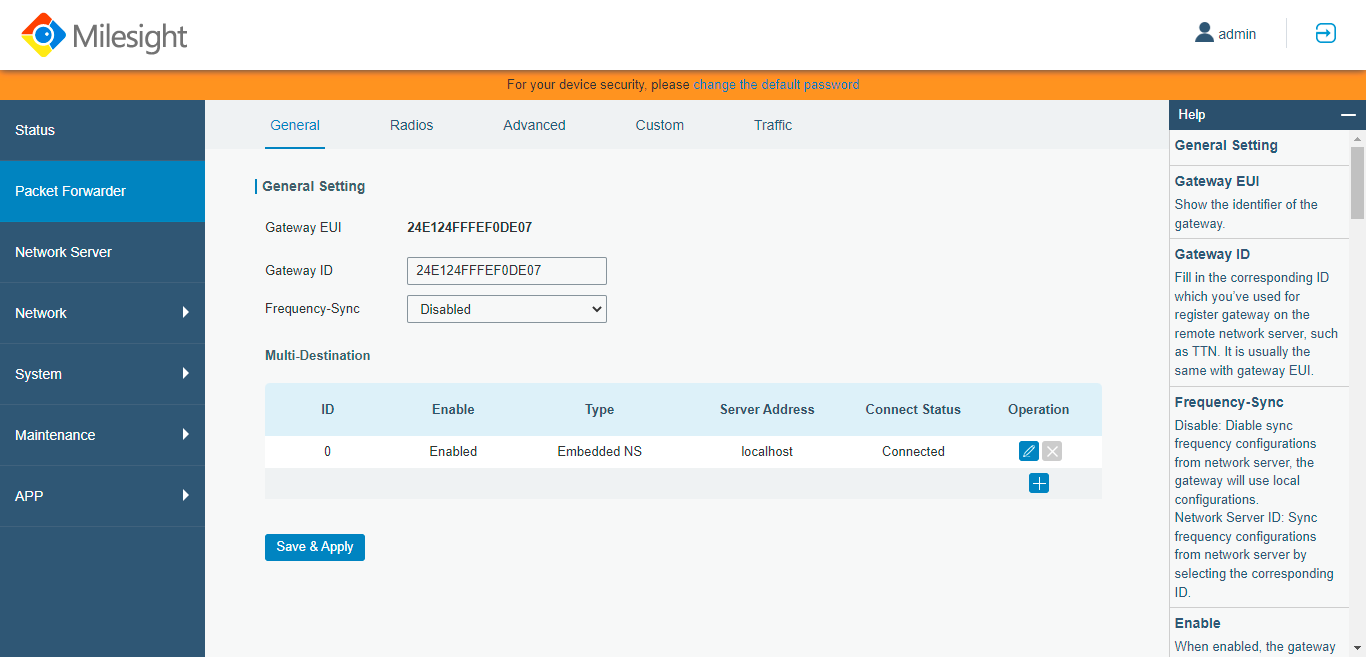

- Add gatewayセクションで、GatewayEUIと周波数帯域(RF Region)フィールドに入力します。 ゲートウェイEUIはゲートウェイのページで確認でき、ユーザーはゲートウェイIDを使用することもできます。

Name – optional]フィールドにわかりやすい名前を入力します。GatewayEUIを名前として使用することをお勧めします。

- Add gateway(ゲートウェイの追加)]を選択します。

- [Configure your Gateway] ページで、[Create certificate] を選択します。

- 証明書が作成され、ゲートウェイに関連付けられたメッセージが表示されたら、Download certificatesを選択して証明書(xxxxx.cert.pem)と秘密鍵(xxxxxx.private.key)をダウンロードします。Milesightゲートウェイはcrtファイル形式しか受け付けないので、証明書の接尾辞を 「pem 」から 「crt 」に変更してください。

注意: Secure > Certificate ページからそのまま証明書ファイルをダウンロードすることもできます。

- Provisioning credentials(証明書のプロビジョニング)セクションで、Download server trust certificates(サーバー信頼証明書のダウンロード)を選択して、CUPS(cups.trust)およびLNS(lns.trust)サーバー信頼証明書をダウンロードします。

- CUPSとLNSのエンドポイントをコピーし、ゲートウェイの構成中に使用するために保存します。

- IoTWirelessGatewayCertManagerRole ロールを選択します。

- [Submit]を選択して、ゲートウェイを追加します。

ゲートウェイの構成

AWS IoT Core for LoRaWAN にゲートウェイを登録するには、以下の手順に従います:

1. ゲートウェイがインターネットにアクセスしていることを確認します。

2. Milesight/Embedded NS を無効にし、Basic Station タイプのパケットフォワーダを有効にします。

- CUPS URI を入力し、cups.trust ファイル、.crt 証明書、.key ファイルをブラウズしてインポートします。

LNS URIを入力し、lns.trustファイルをブラウズしてインポートします。

- Save を選択してファイルをゲートウェイに保存し、Save&Apply を選択して Basics Station 接続を開始します。右上に別のApplyボタンが表示されている場合は、それを選択し、必要に応じて他の設定が適用されていることを確認します。

- AWS IoT > Manage > LPWAN devices > Gateways に切り替え、ページを更新して Last uplink received time を読み込みます。

—以上—

関連記事

パケットフォワードとLNSの統合

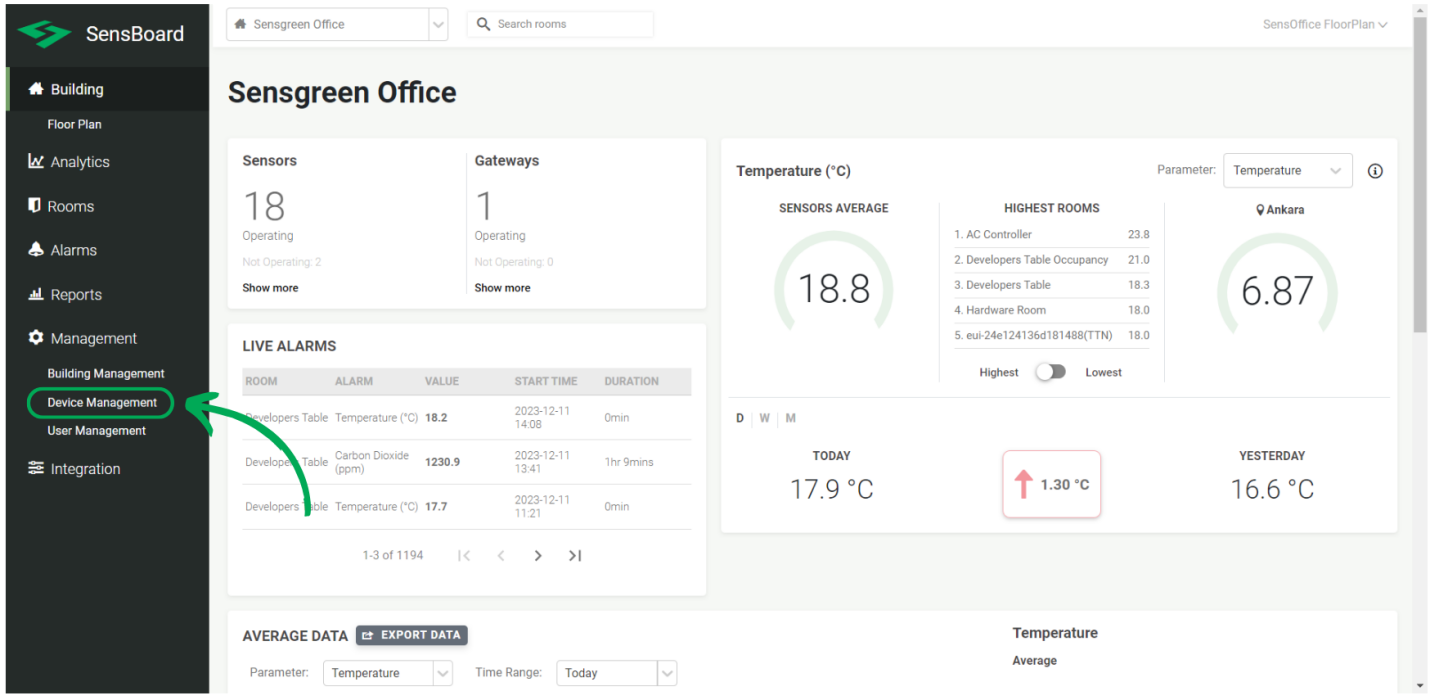

Milesight ゲートウェイ-Sensgreen 統合Sensgreen LoRaWAN ネットワークサーバー (LNS) は、Sensgreen スマートビルディングプラットフォームの堅牢で信頼性の高いコンポーネントであり、建物内の LoRaWAN 接続デバイスの管理に重要な役割を果たします。

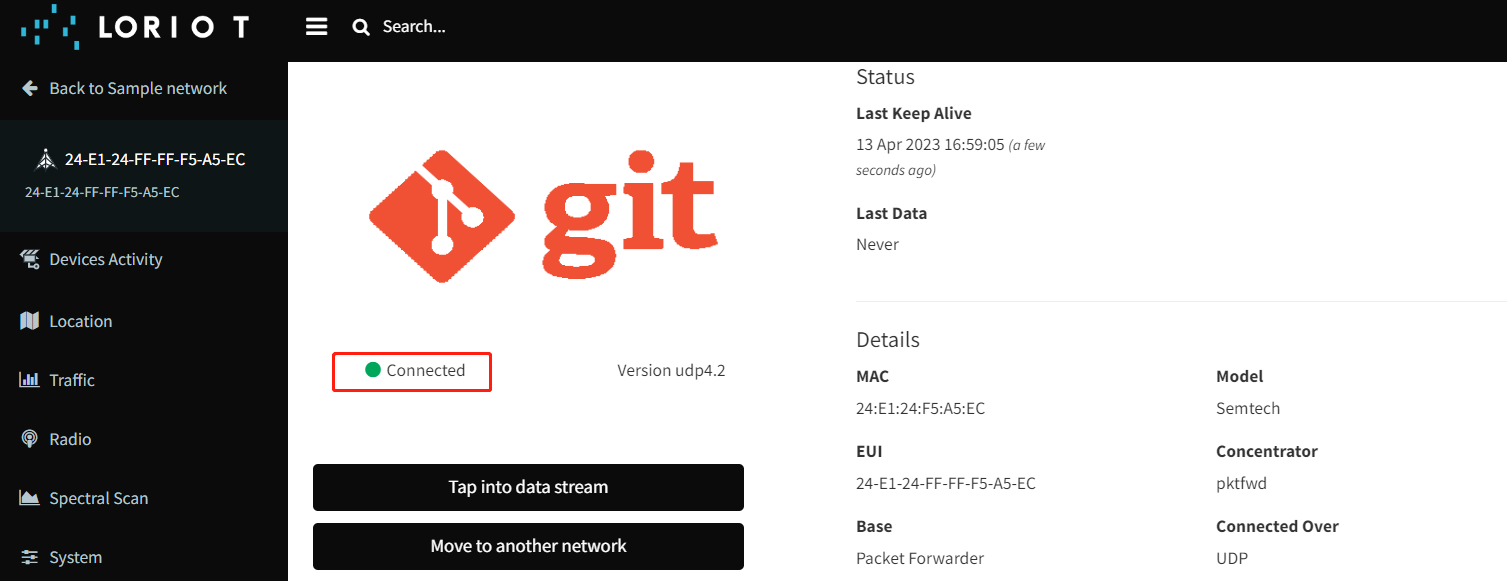

Milesight ゲートウェイ-Sensgreen 統合Sensgreen LoRaWAN ネットワークサーバー (LNS) は、Sensgreen スマートビルディングプラットフォームの堅牢で信頼性の高いコンポーネントであり、建物内の LoRaWAN 接続デバイスの管理に重要な役割を果たします。 Loriot-Milesight ゲートウェイの統合Loriotは豊富な機能を持ち、すぐにアクセスできるコミュニティネットワークサーバを世界中に提供しています。

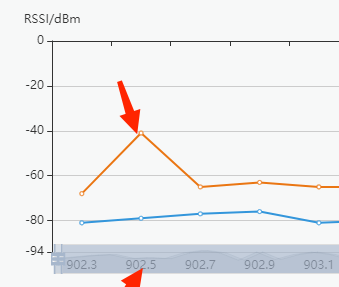

Loriot-Milesight ゲートウェイの統合Loriotは豊富な機能を持ち、すぐにアクセスできるコミュニティネットワークサーバを世界中に提供しています。 Milesightゲートウェイでのノイズアナライザーの使い方ノイズアナライザは、各周波数チャネルのノイズをスキャンし、ユーザーが環境の干渉条件を分析し、最適な配置を選択するための図を与えるために使用されます。

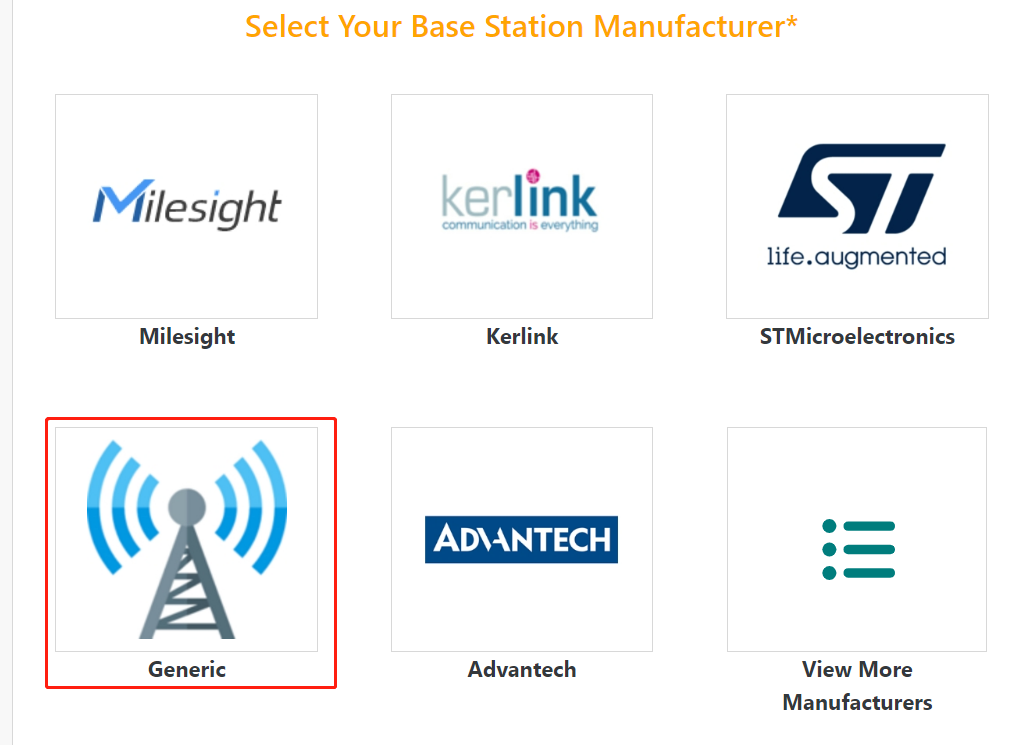

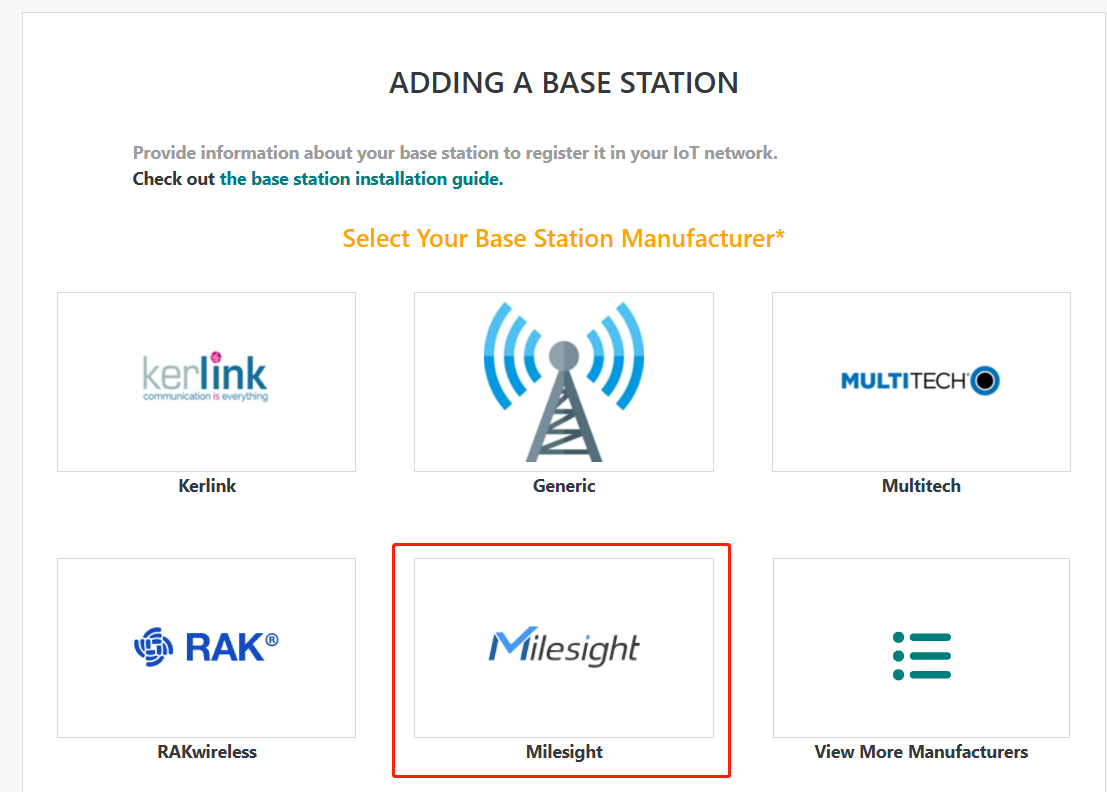

Milesightゲートウェイでのノイズアナライザーの使い方ノイズアナライザは、各周波数チャネルのノイズをスキャンし、ユーザーが環境の干渉条件を分析し、最適な配置を選択するための図を与えるために使用されます。 Senet-Milesightゲートウェイの統合全てのMilesight LoRaWAN製品はSenetプラットフォームと接続することができます。

Senet-Milesightゲートウェイの統合全てのMilesight LoRaWAN製品はSenetプラットフォームと接続することができます。 Actility ThingPark – ベーシックステーションによるMilesightゲートウェイの統合Actility ThingPark プラットフォームは、標準の LoRaWAN ゲートウェイと統合するための基本的なステーションパケットフォワーダーを提供しています

Actility ThingPark – ベーシックステーションによるMilesightゲートウェイの統合Actility ThingPark プラットフォームは、標準の LoRaWAN ゲートウェイと統合するための基本的なステーションパケットフォワーダーを提供しています ChirpStackとMilesightゲートウェイの統合本記事では、Milesight LoRaWANゲートウェイをChirpStackサーバーに統合する方法についてご説明します。

ChirpStackとMilesightゲートウェイの統合本記事では、Milesight LoRaWANゲートウェイをChirpStackサーバーに統合する方法についてご説明します。 Things Stack-Milesightゲートウェイの統合(Semtech Packet Forwarder経由)本ドキュメントでは、Semtechパケット転送機を経由してMilesight LoRaWANゲートウェイをTTI/TTS v3に接続する方法を説明します。

Things Stack-Milesightゲートウェイの統合(Semtech Packet Forwarder経由)本ドキュメントでは、Semtechパケット転送機を経由してMilesight LoRaWANゲートウェイをTTI/TTS v3に接続する方法を説明します。 Milesight Gateway -ベーシック・ステーションを介したThe Things Stack(TTN)の統合本ドキュメントでは、CUPSまたはLNS経由でThe Thing Stackに接続する方法を説明します。両方から1つを選択して構成を完了することができます。

Milesight Gateway -ベーシック・ステーションを介したThe Things Stack(TTN)の統合本ドキュメントでは、CUPSまたはLNS経由でThe Thing Stackに接続する方法を説明します。両方から1つを選択して構成を完了することができます。 MilesightゲートウェイでLoRa周波数プランを変更する方法この記事では、MilesightゲートウェイでLoRa周波数プランを変更する方法を説明します。

MilesightゲートウェイでLoRa周波数プランを変更する方法この記事では、MilesightゲートウェイでLoRa周波数プランを変更する方法を説明します。 LRRソフトウェアによるMilesight GatewayとActility ThingParkの統合説明 Actility は、モノのインターネット(IoT)向けの低電力広域ネットワーク(LPWAN) […]

LRRソフトウェアによるMilesight GatewayとActility ThingParkの統合説明 Actility は、モノのインターネット(IoT)向けの低電力広域ネットワーク(LPWAN) […] Everynet プラットフォームの統合Everynetは世界的なLoRaWAN®ネットワーク事業者であり、アジア、EMEA、アメリカにおいてキャリアグレードのネットワークを提供しています。この記事では、Milesight LoRaWAN®ゲートウェイをEverynetに接続する方法について説明します。

Everynet プラットフォームの統合Everynetは世界的なLoRaWAN®ネットワーク事業者であり、アジア、EMEA、アメリカにおいてキャリアグレードのネットワークを提供しています。この記事では、Milesight LoRaWAN®ゲートウェイをEverynetに接続する方法について説明します。 パケットフォワーダーに関するよくある質問MilesightのLoRaWANゲートウェイは強力なパケットフォワーダーを搭載しており、複数の有名ネットワークサーバーとのブリッジングに成功しています。

パケットフォワーダーに関するよくある質問MilesightのLoRaWANゲートウェイは強力なパケットフォワーダーを搭載しており、複数の有名ネットワークサーバーとのブリッジングに成功しています。

ソリューション / IoT サポート

- Actility ThingPark – ベーシックステーションによるMilesightゲートウェイの統合 2025年5月16日Actility ThingPark プラットフォームは、標準の LoRaWAN ゲートウェイと統合するための基本的なステーションパケットフォワーダーを提供しています

- AWS IoT Core for LoRaWAN – Milesightセンサーの統合 2023年12月21日Milesight IoT LoRaWANのエンドデバイスをAWS IoT Core for LoRaWANに接続するための手順を紹介します

- AWS IoTコアによるLoRaWAN-Milesightゲートウェイの統合 2025年5月16日AWS IoTコアによるLoRaWAN-Milesightゲートウェイの統合

- AWSプラットフォームとZTP経由でのMilesight Gatewayの統合 2025年6月16日簡単な設定パラメータを使用して UG65 ゲートウェイを AWS IoT Core プラットフォームに接続する方法を、手順ごとに説明します

- Gatewayに組み込まれたNode-Redを使用してDOを制御する方法 2022年9月19日ゲートウェイに組み込まれた Node-Red 機能を使用して UC501 のデジタル出力ステータスを変更し、EM500-SMT が検出した土壌の湿度に応じて灌漑装置が動作するようにします。

- LoRaWAN GatewayとMQTT Brokerの接続方法 2023年9月11日Milesight LoRaWANゲートウェイは、サードパーティーのMQTT/HTTP/HTTPSサーバーへのデータパケット送信をサポートしています。ゲートウェイ上に新しいアプリケーションを作成し、LoRaWANエンドデバイスから送信されたデータをデコードする方法を定義し、MQTTデータ転送プロトコルを選択してMQTTサーバにデータを送信することが可能です。

- LoRaWAN ゲートウェイ FAQ – 2021年10月 2021年10月31日UG6x を TR069 ACS システムまたは SNMP 経由でアップグレードすることは可能ですか?

- LoRaWANゲートウェイFAQ-2021年12月 2021年12月31日UG6XがMilesight IoTクラウドに接続されていますが、オプションがグレーでMQTT設定を有効にできません。

- LoRaWANゲートウェイFAQ-2021年1月 2021年1月16日UG65のメモリとフラッシュを拡張することは可能ですか?

- LoRaWANゲートウェイFAQ-2021年2月 2021年2月16日2つのアンテナを備える目的は何ですか? 1つのアンテナのみを接続することはできますか?

- LoRaWANゲートウェイFAQ-2021年3月 2021年3月16日弊社オフィス内でゲートウェイとTTN間の通信をテストしたところ、すべて正常に動作しました。 ゲートウェイを同じ市内にある別の場所に移したところ、最初は「connected(接続済み)」と表示されましたが、数時間後には「not connected(接続されていない)」と表示され、その状態のままです。 UG67で追加の設定が必要なのか、あるいはTTN(無料版)が弊社のゲートウェイをブロックしているのか、何か心当たりはありますか?

- LoRaWANゲートウェイFAQ-2021年4月 2021年4月16日最近、2つのUC11-T1センサーを搭載したUG85を設置したところ、データ消費量が約90MB/月であることが分かりました。UC11-T1のレポート間隔は10分です。データ消費量を減らすために設定を変更する必要があるかどうか、お知らせいただけますでしょうか。

- LoRaWANゲートウェイFAQ-2021年5月 2021年5月16日ネットワークサーバーで受信したメッセージのタイムスタンプが、Milesight LoRaWANゲートウェイで設定した時間と異なるのはなぜですか?

- LoRaWANゲートウェイFAQ-2021年6月 2021年6月16日LoRaWANゲートウェイでノード(チャンネル)からデータを受信または送信するために設定できるチャンネルの最大数はいくつですか?

- LoRaWANゲートウェイFAQ-2021年7月 2021年7月16日ゲートウェイのWiFiネットワークを隠すことは可能ですか?

- LoRaWANゲートウェイFAQ-2021年8月 2021年8月16日同じネットワークでゲートウェイのフリート機能を設定する必要がありますか?

- LoRaWANゲートウェイFAQ-2021年9月 2021年9月16日ゲートウェイと併用するのに推奨されるMQTTブローカーは何ですか?

- LoRaWANゲートウェイFAQ-2022年3月 2022年3月1日UG6XのセルラーモジュールL00AUはB41に対応していますか?

- LoRaWANゲートウェイFAQ-2022年4月 2022年4月1日UG65のファームウェアをアップグレードしようとすると、”upload error “というエラーが出ます。

- LoRaWANゲートウェイFAQ-2022年6月 2022年6月1日Radioページでサポート周波数をAS923に変更しても、Status->OverviewページのMilesightゲートウェイの地域がUS915のままなのはなぜですか?

- LoRaWANゲートウェイFAQ-2022年7月 2022年7月1日Chirpstack Serverでペイロードデータをbase64ではなくhex型で表示することは可能ですか?

- LoRaWANノードとMilesightゲートウェイの接続方法 2025年3月9日この記事では、LoRaWANノード/センサーをMilesightゲートウェイに接続する方法を説明します。

- Loriot-Milesight ゲートウェイの統合 2025年5月17日Loriotは豊富な機能を持ち、すぐにアクセスできるコミュニティネットワークサーバを世界中に提供しています。

- Milesight Embedded Network Serverでデバイスを一括インポートする方法 2025年3月10日この記事では、Milesight Embedded Network Serverでデバイスを一括インポートする方法について説明します。

- Milesight Gateway -ベーシック・ステーションを介したThe Things Stack(TTN)の統合 2025年3月12日本ドキュメントでは、CUPSまたはLNS経由でThe Thing Stackに接続する方法を説明します。両方から1つを選択して構成を完了することができます。

- Milesight GatewayからLoRaWANノードをリモートコントロールする方法? 2025年3月10日Milesightゲートウェイはネットワークサーバーを内蔵しており、ゲートウェイで起動したLoRaWANノードをリモートで制御するためのダウンリンクコマンドをテストすることができます。

- Milesight GatewayのWeb GUIへのログイン方法 2025年3月9日初めてゲートウェイを設定する場合は、このガイドを参照してMilesightゲートウェイのウェブGUIにログインしてください。

- Milesight Gatewayのネットワークにアクセスできない 2025年3月23日Wi-Fi、イーサネット、セルラー経由でネットワークにアクセスできない場合の症状です。

- Milesight Gatewayをインターネットに接続する方法 2025年3月9日この記事では、Milesightゲートウェイをインターネットに接続する方法をご案内します。

- Milesight LoRaWAN ゲートウェイは Devicehub に接続できません。 2025年3月23日LoRaWANゲートウェイをDevicehubに接続しようとして問題が発生した場合は、簡単なトラブルシューティングについては、こちらの記事を参照してください。

- Milesight LoRaWANゲートウェイとChirpStackサーバーの接続に失敗しました。 2025年3月23日このガイドは、ChirpStackプラットフォームとのMilesightゲートウェイ接続に失敗する問題のトラブルシューティングを目的としています。

- Milesight LoRaWANゲートウェイとHTTPサーバの接続方法? 2025年3月9日ゲートウェイ上で新しいアプリケーションを作成し、LoRaWANエンドデバイスから送信されたデータのデコード方法と、HTTP(S)データ転送プロトコルを選択してHTTP(S)サーバーにデータを送信する方法を定義することができます。

- Milesight LoRaWANゲートウェイにおけるセルラーデータ使用量の削減方法 2025年3月23日残高が限られているセルラーネットワークを使用する一部のシナリオでは、データ使用量を削減するためにゲートウェイを設定することができます。

- Milesight LoRaWANゲートウェイをMicrosoft Azureに統合する方法 2025年3月10日本記事では、MQTTを使用してMilesight LoRaWANゲートウェイをMicrosoft Azureに接続する方法について説明します。

- Milesight LoRaWANゲートウェイ用AWS IoT Greengrassクイックガイド 2025年3月10日AWS IoT Greengrassは、クラウド機能をローカルデバイスに拡張し、より情報ソースに近いデータの収集と分析、ローカルイベントへの自律的な反応、ローカルネットワーク上でのセキュアな相互通信を可能にします。

- MilesightゲートウェイでLoRa周波数プランを変更する方法 2025年3月12日この記事では、MilesightゲートウェイでLoRa周波数プランを変更する方法を説明します。

- Milesightゲートウェイでのノイズアナライザーの使い方 2025年5月17日ノイズアナライザは、各周波数チャネルのノイズをスキャンし、ユーザーが環境の干渉条件を分析し、最適な配置を選択するための図を与えるために使用されます。

- Milesightゲートウェイでマルチキャスト機能を使用する方法 2025年3月10日Milesight LoRaWANゲートウェイは、クラスBまたはクラスCのマルチキャストグループを作成し、エンドデバイスのグループにダウンリンクメッセージを送信することができます。この記事では、マルチキャスト機能を使用するための設定方法について説明します。

- MilesightゲートウェイとGravioプラットフォームの接続方法 2025年3月10日MilesightはすでにMQTT Standardと統合されており、MilesightからGravioへ簡単にデータを橋渡しすることができます。この統合により、ユーザーはMilesightセンサーから収集されたIoTデータからビジネスプロセスを構築できるようになります。

- MilesightゲートウェイとMilesight IoTクラウド間の接続問題を分析する方法 2025年3月23日MilesightゲートウェイをMilesight IoTクラウドに接続するには、Milesight IoTクラウドにSNでゲートウェイを作成し、ゲートウェイのウェブGUIで「Milesight IoTクラウド」オプションを有効にします。

- MilesightゲートウェイとTagoをMQTTで接続する方法 2025年3月10日この記事では、Milesightゲートウェイ経由でLoRaWAN®デバイスデータをTagoに送信し、ゲートウェイのトラフィックから各デバイスを分割する方法を説明します。

- MilesightゲートウェイにLoRaチャンネルを設定する方法 2025年3月10日MilesightのLoRaWANゲートウェイは、ネットワークサーバーとして動作する場合、すべてのエンドデバイスの設定だけでなく、個々のデバイスのための特別な周波数の設定もサポートしています。

- Milesightゲートウェイのチャンネルマスクの設定方法 2025年3月10日本記事では、Milesightゲートウェイでチャネルマスクを設定する方法を説明します。

- Milesightゲートウェイのログファイルを取得する方法 2025年3月21日この記事では、Milesightゲートウェイのトラブルシューティングログを取得するための操作について説明します。

- MilesightゲートウェイへのLoRaWANノードのアクティベートに失敗しました。 2025年3月23日LoRaWANデバイスのネットワーク参加方法は2種類あります

- MilesightのLoRaWANゲートウェイをMQTTでAWSに接続する方法 2025年3月10日このドキュメントでは、Milesight LoRaWANゲートウェイをMQTTプロトコル経由でAWSに接続する方法を説明します。

- MQTTダウンリンクコマンドによるデバイス制御の失敗 2025年3月23日Milesightノードは、MQTTブローカーからのダウンリンクコマンドを受信します。

- MQTTによるX5センシングカメラとAWSの統合 2025年5月18日AWS IoT は、エンドデバイス(センサー、アクチュエーター、組み込みマイクロコントローラー、スマート家電など)と AWS クラウド間の安全な双方向通信を提供します

- Senet-Milesightゲートウェイの統合 2025年5月16日全てのMilesight LoRaWAN製品はSenetプラットフォームと接続することができます。

- Things Stack-Milesightゲートウェイの統合(Semtech Packet Forwarder経由) 2025年3月12日本ドキュメントでは、Semtechパケット転送機を経由してMilesight LoRaWANゲートウェイをTTI/TTS v3に接続する方法を説明します。