Milesightルーターを経由してiOSをIPsec VPNに接続する方法

説明

インターネットプロトコルセキュリティ(IPsec)は、インターネットプロトコルネットワーク上で2台のコンピュータ間で安全な暗号化通信を提供するため、データパケットの認証と暗号化を行うセキュアなネットワークプロトコルスイートです。仮想プライベートネットワーク(VPN)で広く使用されています。

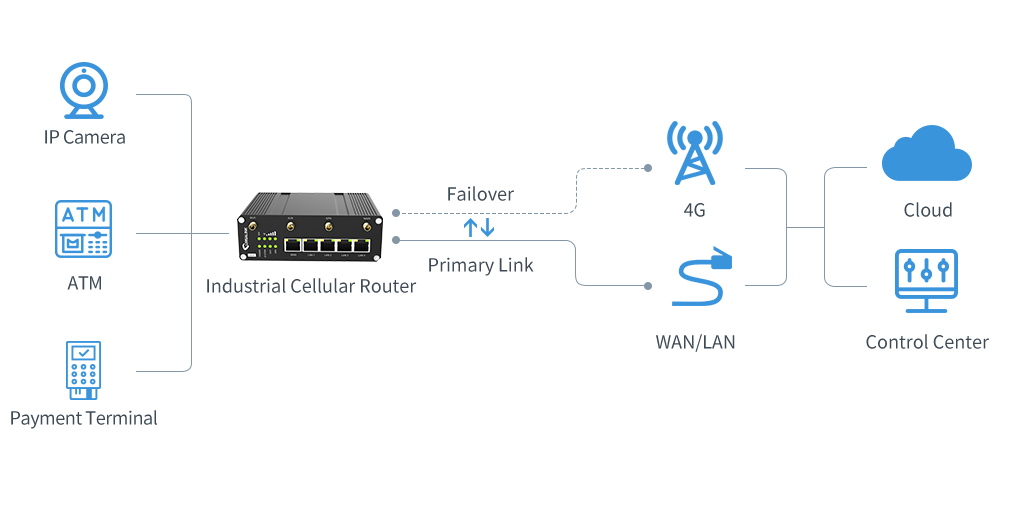

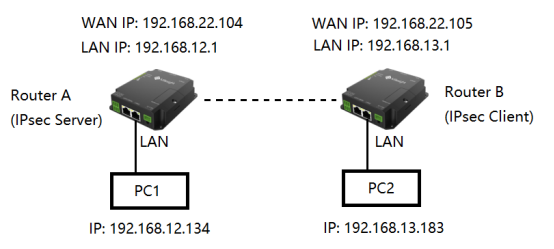

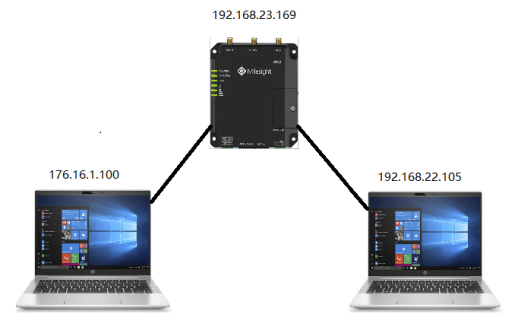

Milesight ルーターは、iOSを含むさまざまなIPsecクライアントをルーターに接続する機能をサポートしています。この記事では、1台のMilesight ルーターをIPsecサーバーとして使用し、以下のトポロジー図を例に説明します:

要件

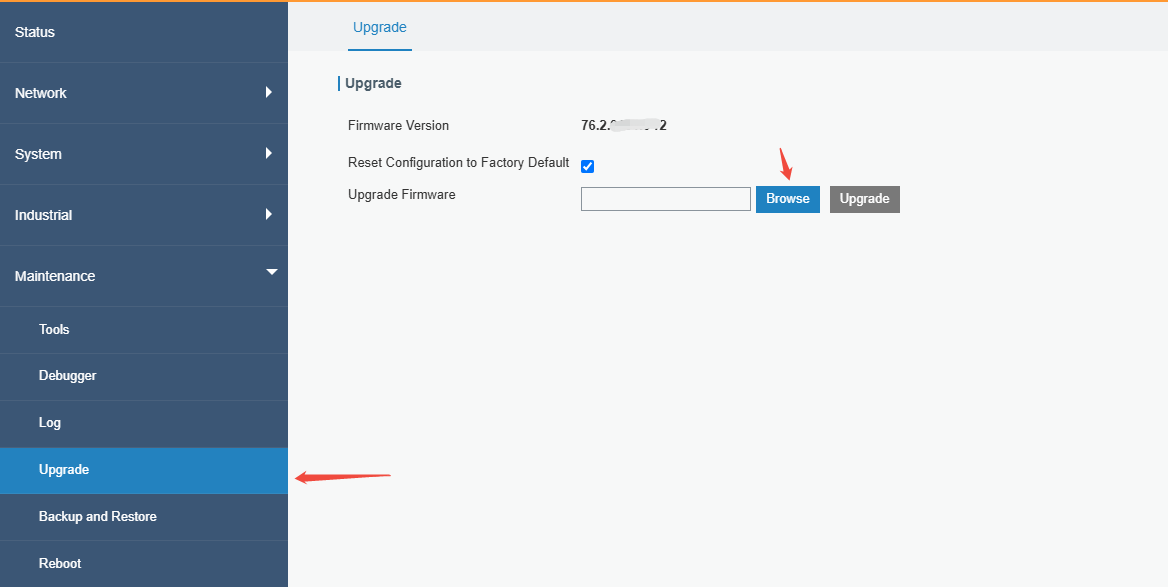

最新のファームウェアバージョンを搭載した任意のMilesight ルーター

iOS 14を搭載したiPhone

Ubuntu システム(例:バージョン20.04)

設定

1. 証明書を生成する

ステップ1. strongSwanとopensslをインストールします:

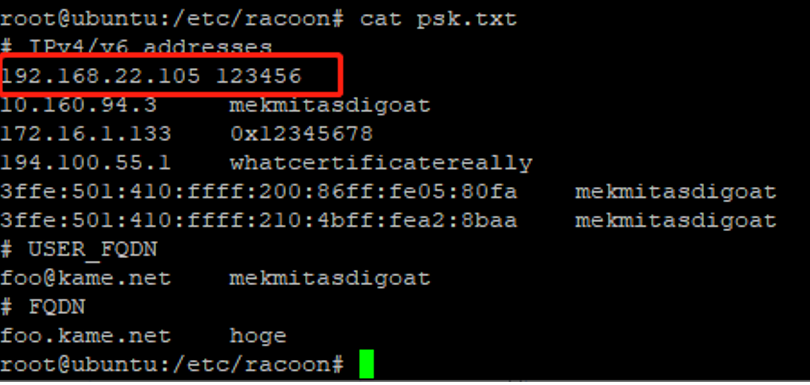

sudo apt install strongswan strongswan-pki libstrongswan-extra-plugins openssl -yステップ2. 以下のコマンドを実行します:

#CAルート秘密鍵を生成する

ipsec pki --gen --outform pem > ca.key.pem #このプライベートキーに基づいてCAルート証明書を自己署名

ipsec pki --self --in ca.key.pem --dn "C=CN, O=milesight, CN=192.168.22.105" --ca --lifetime 3650 --outform pem > ca.crt //–self: 自己署名証明書

–lifetime: 有効期間、単位は日

–dn: 識別名

- C は国名を表します

- O は組織名を表します

- CN はユーザーフレンドリーな表示用の共通名です。iOSでは、ルーターのIPアドレスまたはサーバーのドメイン名でなければなりません

#サーバーのプライベートキーを生成

ipsec pki --gen --outform pem > server.key#プライベートキーから公開キーを生成

ipsec pki --pub --in server.key --outform pem > server.pub.pem#この公開鍵に基づいてサーバー証明書を署名

ipsec pki --issue --lifetime 3600 --cacert ca.crt --cakey ca.key.pem --in server.pub.pem --dn "C=CN, O=milesight, CN=192.168.22.105" --san="192.168.22.105" --flag serverAuth --flag ikeIntermediate --outform pem > server.crt//–san: サーバーの代替名前、iOSでは、ルーターのIPアドレスまたはサーバーのドメイン名

#クライアントの秘密鍵を生成

ipsec pki --gen --outform pem > client.key.pem#秘密鍵から公開鍵を生成

ipsec pki --pub --in client.key.pem --outform pem > client.pub.pem#この公開鍵に基づいてクライアント証明書を署名

ipsec pki --issue --lifetime 1200 --cacert ca.crt --cakey ca.key.pem --in client.pub.pem --dn "C=CN, O=milesight, CN=192.168.22.105" --outform pem > client.cert.pem#証明書をPKCS12形式にパッケージ化

openssl pkcs12 -export -inkey client.key.pem -in client.cert.pem -name "Milesight ios Client Cert" -certfile ca.crt -caname "192.168.22.105" -out client.cert.p12//エクスポートパスワードの定義

ステップ3. サーバーからca.crt、server.key、server.crt、client.cert.p12をダウンロードします。

2.ルーターの設定

ステップ1. Network -> VPN -> IPsec Serverに移動し、IPsecサーバーを設定します。

iOSクライアント用の重要な設定:

IKEパラメーター:

IKE Version:IKEv1

Encryption Algorithm:AES256

Authentication Algorithm:SHA1

DH Group:MODP1024-2

Local Authentication:CA

XAUTH:enable

SAパラメーター:

SA Algorithm:AES256-SHA1

PFS Group:MODP1024-2

Expert Options: rightauth=pubkey;rightauth2=xauth;rightsourceip=172.16.0.1

Save をクリックし、Apply をクリックします

ステップ 2. Network -> VPN -> Certifications -> IPsec Server に移動します

ca.crt を CA にインポートします

server.crt を Local Certificate にインポートします

server.key を Private Key にインポートします

3. iPhone の設定

ステップ 1. ca.crt と client.cert.p12 をメールまたは他の方法で iPhone に送信します。

ステップ 2. 2つの証明書をインストールします。

ステップ 3. iPhone で VPN を設定します。

Server: Milesight ルーターの IPsec サーバーアドレス

Username/password: Milesight ルーターの XAUTH リストで定義されたもの。

Use Certificate: 有効化し、正しい証明書を選択します。

4.接続の確認

IPsec VPNが確立されると、Status -> VPNで接続状態を確認でき、iOSのVPN情報も表示されます。

iPhoneのLAN IPとWAN IP:

ルーター:

Maintenance -> Tools -> Pingに移動し、iOSのLAN IPにPingを実行します。Pingが成功すれば、VPN経由でのデータ送信が正常に完了しています。

–以上–

関連記事

ルーターの使用

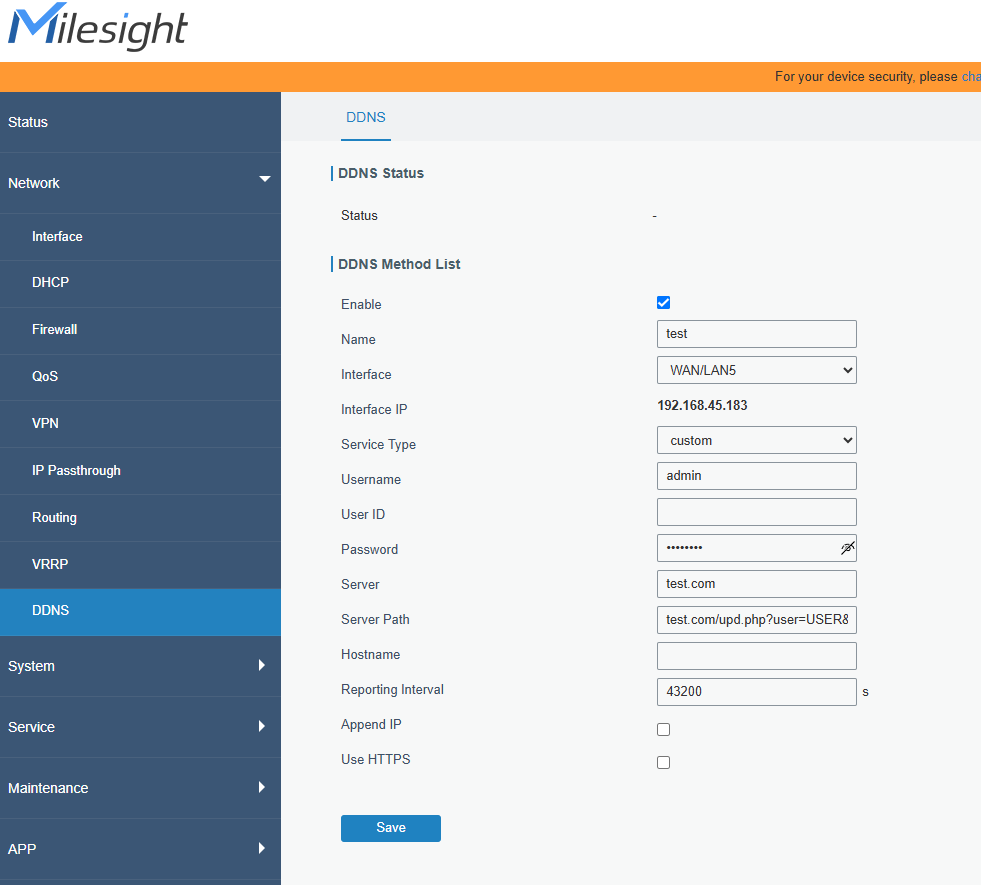

カスタムタイプのDDNSに接続する際のワイルドカードの使用方法カスタムタイプのDDNSに接続する際のワイルドカードの使用方法について説明します

カスタムタイプのDDNSに接続する際のワイルドカードの使用方法カスタムタイプのDDNSに接続する際のワイルドカードの使用方法について説明します Milesightルーター(OpenCPUシステム)HTTP APIの使用方法ユーザーは下記のステップに従ってAPIを呼び出し、デバイスを直接制御・管理できます。

Milesightルーター(OpenCPUシステム)HTTP APIの使用方法ユーザーは下記のステップに従ってAPIを呼び出し、デバイスを直接制御・管理できます。 MilesightルーターでZeroTier VPNを使用する方法ZeroTierは、仮想ネットワークを構築し、ソフトウェア定義ネットワーク(SDN)サービスを提供するソリューションです。

MilesightルーターでZeroTier VPNを使用する方法ZeroTierは、仮想ネットワークを構築し、ソフトウェア定義ネットワーク(SDN)サービスを提供するソリューションです。 Ubuntuを使用したDMVPNのインストールと設定例DMVPNサーバーのインストール方法、およびMilesightルーターをサーバーに接続する手順を説明します。

Ubuntuを使用したDMVPNのインストールと設定例DMVPNサーバーのインストール方法、およびMilesightルーターをサーバーに接続する手順を説明します。 ネットワークの常時接続機能を実現する方法Ursalink 産業用セルラールーターは、リンクフェイルオーバー機能によりネットワークをスムーズに稼働させます

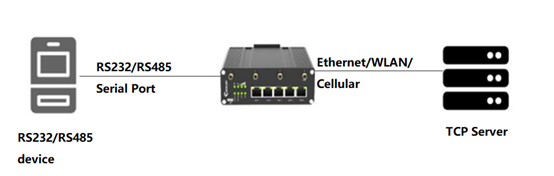

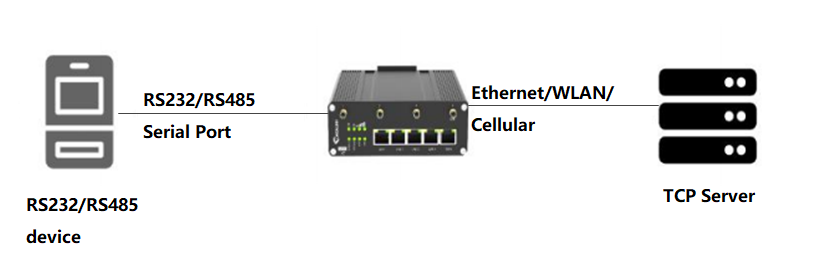

ネットワークの常時接続機能を実現する方法Ursalink 産業用セルラールーターは、リンクフェイルオーバー機能によりネットワークをスムーズに稼働させます MilesightルーターでシリアルDTUトランスペアレントモードを使用する方法Milesight ルーターでシリアル DTU 透過モードを使用する方法について簡単に説明します

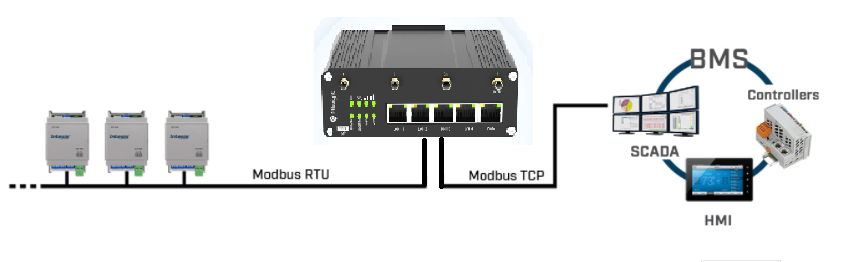

MilesightルーターでシリアルDTUトランスペアレントモードを使用する方法Milesight ルーターでシリアル DTU 透過モードを使用する方法について簡単に説明します Milesight ルーターで Modbus RTU を Modbus TCP に設定する方法最もよく使用されるのは、Modbus RTU(リモートターミナルユニット)、シリアル(RS-232またはRS-485)プロトコル、またはModbus(TCP/IP)伝送制御プロトコルとインターネットプロトコルです。

Milesight ルーターで Modbus RTU を Modbus TCP に設定する方法最もよく使用されるのは、Modbus RTU(リモートターミナルユニット)、シリアル(RS-232またはRS-485)プロトコル、またはModbus(TCP/IP)伝送制御プロトコルとインターネットプロトコルです。

Milesight ルーターでのModbus マスター機能の使用方法Milesightルーターは、Modbus RTU/TCPマスター(クライアント)として機能し、Modbusスレーブユニットデバイス(サーバー)からデータを要求できます

Milesight ルーターでのModbus マスター機能の使用方法Milesightルーターは、Modbus RTU/TCPマスター(クライアント)として機能し、Modbusスレーブユニットデバイス(サーバー)からデータを要求できます Python アプリケーションを使用して SNMP サーバーに DI/DO ステータスを書き込む方法Milesight ルーター上の Python アプリケーションを使用して、DI/DO ステータスを SNMP サーバーに書き込む方法について説明します。

Python アプリケーションを使用して SNMP サーバーに DI/DO ステータスを書き込む方法Milesight ルーター上の Python アプリケーションを使用して、DI/DO ステータスを SNMP サーバーに書き込む方法について説明します。 Milesight ルーターを GenieACS システムに TR-069 経由で統合する方法TR-069(Technical Report 069)は、正式名称を「CPE WAN Management Protocol」といい、ブロードバンド・フォーラムによって開発された業界標準プロトコルです

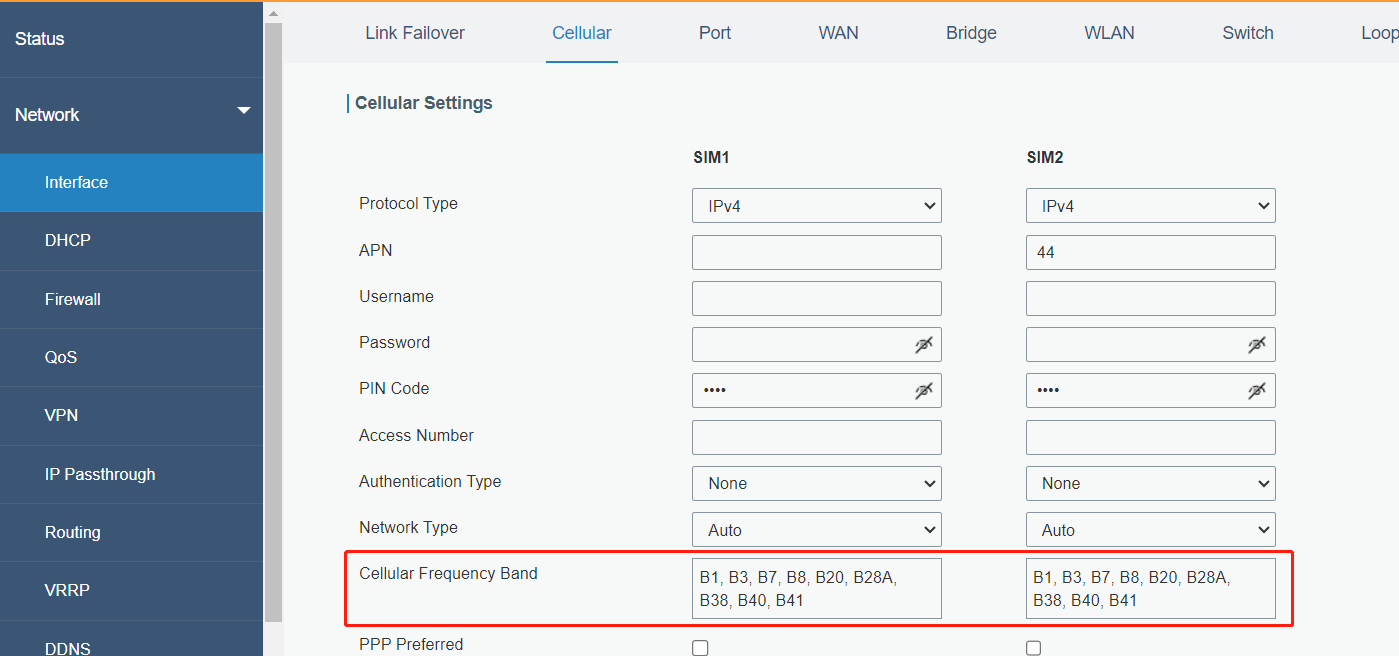

Milesight ルーターを GenieACS システムに TR-069 経由で統合する方法TR-069(Technical Report 069)は、正式名称を「CPE WAN Management Protocol」といい、ブロードバンド・フォーラムによって開発された業界標準プロトコルです Milesightルーターのセルラー周波数帯域選択セルラーネットワークに登録する特定のセルラー周波数帯域を選択する方法について説明します

Milesightルーターのセルラー周波数帯域選択セルラーネットワークに登録する特定のセルラー周波数帯域を選択する方法について説明します Milesight UR75&UF51ルーターでDOをコントロールする方法DOの原理とDOの制御方法について説明します

Milesight UR75&UF51ルーターでDOをコントロールする方法DOの原理とDOの制御方法について説明します Milesight UR3x&UR41ルーターでDOをコントロールする方法DOの原理とDOの制御方法について説明します

Milesight UR3x&UR41ルーターでDOをコントロールする方法DOの原理とDOの制御方法について説明します MilesightルーターをOpenVPN CloudConnexaに接続する方法CloudConnexaを例に、MilesightルーターとCPEでOpenVPNクライアントを構成する方法を説明します。

MilesightルーターをOpenVPN CloudConnexaに接続する方法CloudConnexaを例に、MilesightルーターとCPEでOpenVPNクライアントを構成する方法を説明します。 MilesightルーターのMQTTメッセージング機能MQTT クライアントとしてデータをパブリッシュするための MQTT 設定の構成方法、およびルーター情報とデータの取得方法について説明します。

MilesightルーターのMQTTメッセージング機能MQTT クライアントとしてデータをパブリッシュするための MQTT 設定の構成方法、およびルーター情報とデータの取得方法について説明します。 Milesight ルーターで「pip install」を実行する方法Milesight セルラー ルーターには、Python での二次開発用に組み込みコンポーネントが搭載されています。

Milesight ルーターで「pip install」を実行する方法Milesight セルラー ルーターには、Python での二次開発用に組み込みコンポーネントが搭載されています。 Milesightルータ間でIPsec VPNを確立する方法Milesight ルーター間で IPsec VPN を設定する方法について説明します。

Milesightルータ間でIPsec VPNを確立する方法Milesight ルーター間で IPsec VPN を設定する方法について説明します。 MilesightルーターでACLを設定する方法アクセス制御リスト(ACL)の設定について詳細に説明します

MilesightルーターでACLを設定する方法アクセス制御リスト(ACL)の設定について詳細に説明します MilesightルーターでのDIの使い方DI の使用方法と DI ステータスの確認方法について説明します

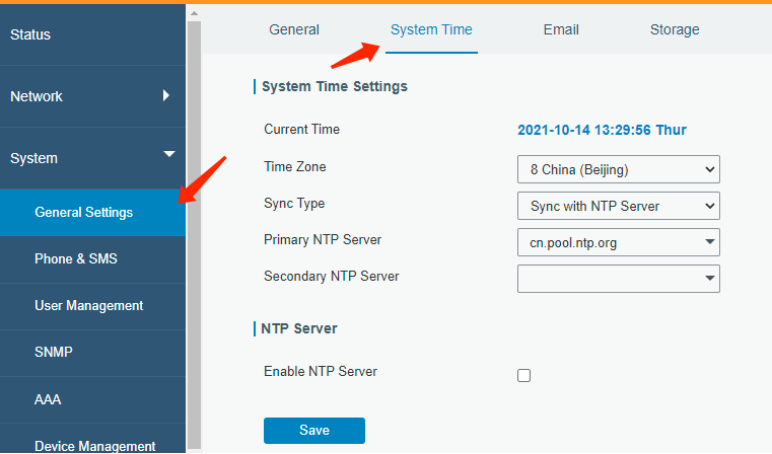

MilesightルーターでのDIの使い方DI の使用方法と DI ステータスの確認方法について説明します システム時刻の設定方法とNTPサーバーのセットアップNTP サーバーとの同期を例に、システム時刻の設定方法と、ルーターを NTP サーバーとして使用する方法を説明します。

システム時刻の設定方法とNTPサーバーのセットアップNTP サーバーとの同期を例に、システム時刻の設定方法と、ルーターを NTP サーバーとして使用する方法を説明します。